Роскомнадзор против Интернета

Роскомнадзор решил развязать войну в этих наших Интернетах, прикрывшись благими целями, как то "защита детей от педофилов", "изобличение незаконных казино" и "изгнание террористов из телеграм". Но даже если вы не педофил, не террорист, и даже в казино не играете, то вам наверняка довелось заметить, как часть сайтов, которые вы ранее посещали, вдруг стали недоступны. И в реестре их нет, и провайдер показывает пальцем на роскомнадзор, а тот показывает на провайдера, и никто не виноват, а тем временем сайты с территории РФ не доступны, но замечательно открываются из-за её пределов. Актуальный список излишне заблокированных сайтов доступен по ссылке.

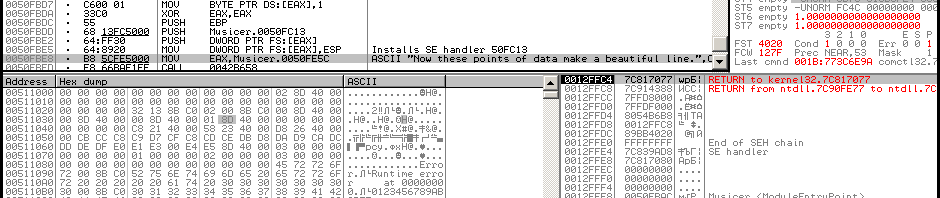

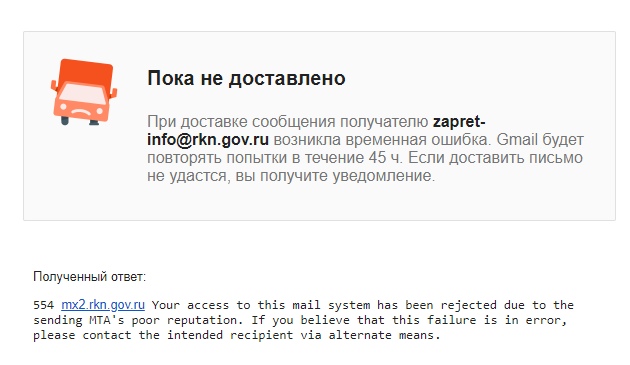

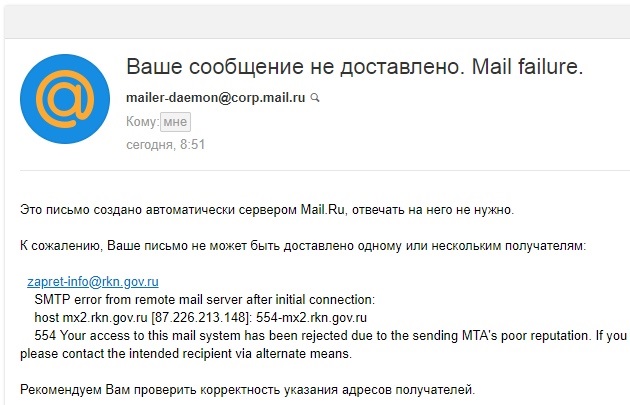

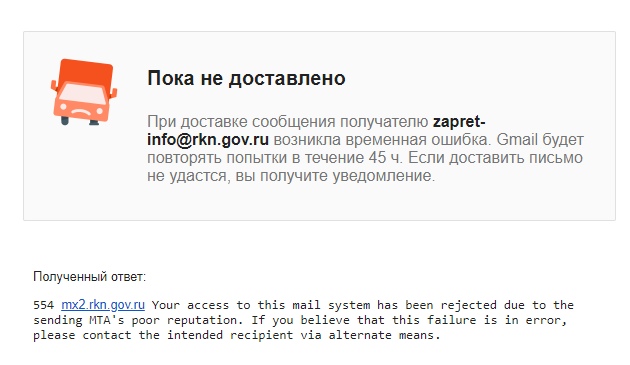

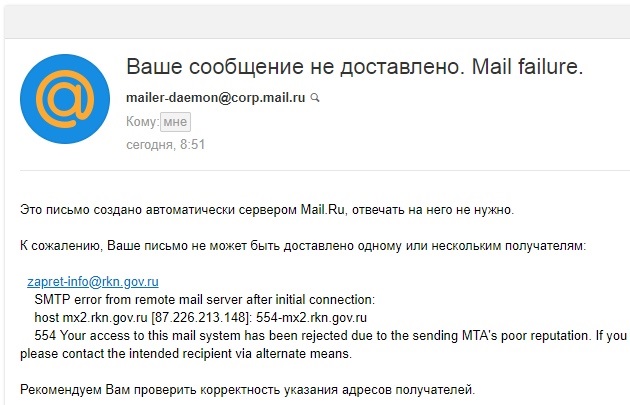

Сам Роскомнадзор ведёт себя неадекватно. Резиновое постановление генпрокуратуры (27-31-2018/Ид2971-18), по которому заблокировано почти 4 миллиона IP адресов держится в строжайшей тайне, никто до сих пор не знает настоящей причины, из-за чего РКН лютует. Их почтовый ящик для жалоб на избыточные блокировки не принимает письма (как бы то ни было странно, но служба, ответственная за коммуникации, не смогла настроить свой собственный сервер обмена почтой). А вместо объяснений своих действий какие-то отписки на тему того, что телеграм деградировал, хотя он как работал без прокси, так и продолжает у всех работать.

Надеяться на то, что у этих товарищей проснётся совесть и хватит сил признаться в полной некомпетентности и абсолютном провале в погоне за телеграмом. Поэтому решить проблему попробуем со своей стороны. Кроме очевидных технологий обхода блокировок - DME, VKO, SVO и VPN, есть более простые, но не менее эффективные. И для начала стоит разобраться с тем, как выполняются блокировки. Сам РКН блокировками не занимается, он лишь составляет список адресов, и предоставляет к нему доступ операторам связи. И уже операторы, по мере своих сил, выполняют блокировки, стараясь сделать их таким образом, что и клиентам сильно не навредить, и следящего "ревизора" РКН не пустить на заблокированные сайты. При этом второе у них в приоритете, так как клиент всё равно никуда не уйдёт, а РКН штраф выпишет, если вдруг запрещённый сайт окажется доступен.

Самый простой способ, который используют провайдеры - замена DNS ответов для заблокированных сайтов на своём DNS сервере на адрес своей заглушки. Способ обхода тоже прост, достаточно прописать в настройках сетевого подключения любой другой DNS сервер, например: 8.8.8.8, 77.88.8.8, 1.1.1.1, 9.9.9.9, 8.8.4.4, 77.88.8.1. Для защиты от такого обхода провайдер может перехватывать и подменять DNS ответы от всех серверов. При обнаружении подобного стоит воспользоваться утилитой dnscrypt-proxy. Её можно установить как на роутер, так и на ПК. Принцип работы прост - утилита запускает локальный DNS сервер, в свойствах сетевого подключения указывается адрес DNS сервера 127.0.0.1, и все запросы к реальным DNS серверам ходят в зашифрованном виде, и провайдер не только больше их не видит, но и подменить не сможет.

Кроме того, часть ресурсов не доступна из-за блокировки по IP адресу, включая ковровые блокировки сервисов Amazon, DigitalOcean, Microsoft, HETZNER и других крупных хостинг-провайдеров. Для обхода ковровых блокировок я бы рекомендовал поднять свой OpenVPN сервер (в идеале, тоже на роутере), и прописать в нём вот эти маршруты (список обновляется динамически). Но если не хочется тратить денег на сервер и заморачиваться, то можно воспользоваться бесплатным решением antizapret от prostovpn. Настраивается легко, в большинстве случаев работает, но иногда пропускает блокировки.

Не смотря на то, что протокол IPv6 до сих пор не является популярным в широких массах (хотя бы потому, что среди российских провайдеров домашнего интернета почти никто его не раздаёт), его также можно использовать для доступа к любимым сайтам. Имея собственный сервер с выделенной хостером /64 подсетью адресов IPv6, можно с помощью VPN сервера раздать адресам всем своим устройствам. При отсутствии можно воспользоваться бесплатным сервисом tunnelbroker. После регистрации, он позволяет получить одну или несколько IPv6 сетей, и сразу же предлагает готовые конфигурации для различных систем. Единственное условие, которое требуется для работы данного сервис - иметь белый IPv4 адрес (в идеале статический, но и с динамическим всё работает).

Кроме того, можно использовать tor. Не смотря на то, что фактически он не предназначен для использования в целях выхода через него в Интернет, но ничего не мешает его так использовать. Главное не пропускать через него не зашифрованный трафик, впрочем и через провайдера его тоже не стоит пропускать, причём по той же причине - он может его перехватить и модифицировать. Чтобы этого не допустить, я использую socks over ssh (можно также shadowsocks) и с помощью proxyfier заворачиваю в него весь http трафик из системы. Вообще Proxyfier полезная программа, с её помощью можно настраивать правила для проксирования трафика приложений на основе адресов (как IP, так и доменов), портов и имени процесса. Кроме того, можно создавать запрещающие правила, например "*.windows.com; *.msn.com".

Жаль конечно, что несмотря на громкие слова про необходимость развития IT, технологий и импортозамещения, в реальности делается всё для того, чтобы закабалить по максимуму отрасль и убить тем самым конкуренцию и всякое развитие.

Сам Роскомнадзор ведёт себя неадекватно. Резиновое постановление генпрокуратуры (27-31-2018/Ид2971-18), по которому заблокировано почти 4 миллиона IP адресов держится в строжайшей тайне, никто до сих пор не знает настоящей причины, из-за чего РКН лютует. Их почтовый ящик для жалоб на избыточные блокировки не принимает письма (как бы то ни было странно, но служба, ответственная за коммуникации, не смогла настроить свой собственный сервер обмена почтой). А вместо объяснений своих действий какие-то отписки на тему того, что телеграм деградировал, хотя он как работал без прокси, так и продолжает у всех работать.

Надеяться на то, что у этих товарищей проснётся совесть и хватит сил признаться в полной некомпетентности и абсолютном провале в погоне за телеграмом. Поэтому решить проблему попробуем со своей стороны. Кроме очевидных технологий обхода блокировок - DME, VKO, SVO и VPN, есть более простые, но не менее эффективные. И для начала стоит разобраться с тем, как выполняются блокировки. Сам РКН блокировками не занимается, он лишь составляет список адресов, и предоставляет к нему доступ операторам связи. И уже операторы, по мере своих сил, выполняют блокировки, стараясь сделать их таким образом, что и клиентам сильно не навредить, и следящего "ревизора" РКН не пустить на заблокированные сайты. При этом второе у них в приоритете, так как клиент всё равно никуда не уйдёт, а РКН штраф выпишет, если вдруг запрещённый сайт окажется доступен.

Самый простой способ, который используют провайдеры - замена DNS ответов для заблокированных сайтов на своём DNS сервере на адрес своей заглушки. Способ обхода тоже прост, достаточно прописать в настройках сетевого подключения любой другой DNS сервер, например: 8.8.8.8, 77.88.8.8, 1.1.1.1, 9.9.9.9, 8.8.4.4, 77.88.8.1. Для защиты от такого обхода провайдер может перехватывать и подменять DNS ответы от всех серверов. При обнаружении подобного стоит воспользоваться утилитой dnscrypt-proxy. Её можно установить как на роутер, так и на ПК. Принцип работы прост - утилита запускает локальный DNS сервер, в свойствах сетевого подключения указывается адрес DNS сервера 127.0.0.1, и все запросы к реальным DNS серверам ходят в зашифрованном виде, и провайдер не только больше их не видит, но и подменить не сможет.

Кроме того, часть ресурсов не доступна из-за блокировки по IP адресу, включая ковровые блокировки сервисов Amazon, DigitalOcean, Microsoft, HETZNER и других крупных хостинг-провайдеров. Для обхода ковровых блокировок я бы рекомендовал поднять свой OpenVPN сервер (в идеале, тоже на роутере), и прописать в нём вот эти маршруты (список обновляется динамически). Но если не хочется тратить денег на сервер и заморачиваться, то можно воспользоваться бесплатным решением antizapret от prostovpn. Настраивается легко, в большинстве случаев работает, но иногда пропускает блокировки.

Не смотря на то, что протокол IPv6 до сих пор не является популярным в широких массах (хотя бы потому, что среди российских провайдеров домашнего интернета почти никто его не раздаёт), его также можно использовать для доступа к любимым сайтам. Имея собственный сервер с выделенной хостером /64 подсетью адресов IPv6, можно с помощью VPN сервера раздать адресам всем своим устройствам. При отсутствии можно воспользоваться бесплатным сервисом tunnelbroker. После регистрации, он позволяет получить одну или несколько IPv6 сетей, и сразу же предлагает готовые конфигурации для различных систем. Единственное условие, которое требуется для работы данного сервис - иметь белый IPv4 адрес (в идеале статический, но и с динамическим всё работает).

Кроме того, можно использовать tor. Не смотря на то, что фактически он не предназначен для использования в целях выхода через него в Интернет, но ничего не мешает его так использовать. Главное не пропускать через него не зашифрованный трафик, впрочем и через провайдера его тоже не стоит пропускать, причём по той же причине - он может его перехватить и модифицировать. Чтобы этого не допустить, я использую socks over ssh (можно также shadowsocks) и с помощью proxyfier заворачиваю в него весь http трафик из системы. Вообще Proxyfier полезная программа, с её помощью можно настраивать правила для проксирования трафика приложений на основе адресов (как IP, так и доменов), портов и имени процесса. Кроме того, можно создавать запрещающие правила, например "*.windows.com; *.msn.com".

Жаль конечно, что несмотря на громкие слова про необходимость развития IT, технологий и импортозамещения, в реальности делается всё для того, чтобы закабалить по максимуму отрасль и убить тем самым конкуренцию и всякое развитие.