DigitalSecurityLab - бесплатный аудит сайта

Интересно, что могут сказать компании DigitalSecurity и SecurityLab про digitalsecuritylab? Мне это неизвестно, но я могу рассказать о своём опыте общения с данной шарашкой.

Не так давно, коллега скинул ссылку на их предложение бесплатного аудита сайта. Меня это очень заинтересовало, и я отправил свой блог на проверку.

Свято веря в то, что у меня в нём нет уязвимостей, я ждал результатов, и часов через 15 их получил.

Почему то, я ожидал, что мне расскажут что-то более подробное о найденных уязвимостях и\или степени их опасности, а в идеале предоставят отчёт. Но вместо этого я увидел "Ваша скидка - 20% как участнику акции "Бесплатный аудит сайта на уязвимости"". То есть бесплатно, всего за 80% стоимости, мне расскажут о том, какие уязвимости у меня нашли и устранили.

Решил, что тут, наверное, какая-то ошибка, я ведь заказывал бесплатный аудит сайта. Написал на почту, а в ответ тишина. Через двое суток нашёл вконтактике какую то их сотрудницу, спросил у неё, читают ли они почту вообще. В ответ она спросила мой номер телефона. Номер я дал, но попросил на него не звонить. Сотрудница сказала, что звонить никто не будет, просто им нужен мой номер. Через минуту раздался звонок.

Минут 30 мы мило беседовали с девушкой на разные темы, но суть всего диалога сводилась к следующему: я хотел узнать, насколько серьёзные уязвимости им удалось найти, перед тем как платить деньги за какие-то циферки, которые мне ни о чём не говорили, а им не хотелось ничего мне говорить, ибо иначе у них не остаётся ни козырей, ни денег. В итоге мы договорились на том, что мне покажут пару узявимостей, уровня ниже опасного.

Но, видимо, о нашем договоре знала только та девушка, ибо в скором времени мне таки ответили на почту, сообщив, что исправление всех уязвимостей будет мне стоить 15000руб. На вопрос о нашем договоре, мне сказали, что ничего не знают и подобная услуга не входит в "Бесплатный аудит сайта на уязвимости". И затребовали 100% предоплату и доступ по FTP к сайта.

Мне показалось это странным. Я рассчитывал, что бесплатный аудит сайта они предоставляют, потому что о них никто не знает, они новый игрок на этом рынке, им нужно получить отзывы, прокачать скилы, да и вообще. Но они так не считают. Для них нормально требовать 100% предоплату, имея всего лишь начальный аттестата webmoney, который был получен всего несколько месяцев назад.

Но история на этом не заканчивается. Мне ведь было интересно, что за уязвимости они нашли у меня, и я спросил у них, каким ПО они производили сканирование моего сайта. Наивно было ожидать ответа, поэтому пришлось идти другим путём. Сделал сайт заглушку, включил для него подробное логгирование и отправил им на аудит.

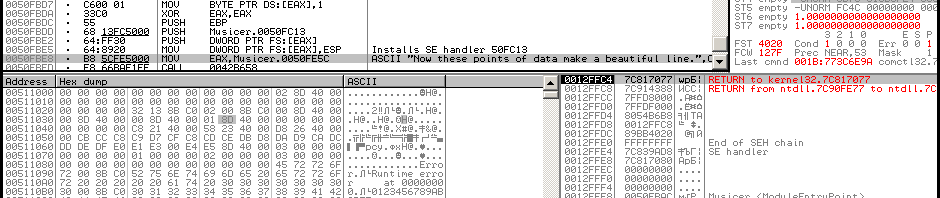

Не прошло много времени, как я получил результаты. Сначала на сайт зашёл человек, глянул контакты, видимо проверяя, что указанное мной мыло для результатов сканирования совпадает с указанным на сайте. А затем они запустили Acunetix Web Vulnerability Scanner. И наконец-то мне стало понятно, что означают их категории уязвимостей:

Но что за уязвимость уровня Medium им удалось найти, я так и не понял. Но в Low можно записать наличие таких "опасных" директорий, как например inc logs upload wp-admin. А уж в Information куча "уязвимостей", типа Possible server path disclosure (Unix) - в статье про настройку ПО под никсы, аналогично с Possible internal IP address disclosure и куча всего другого, совершенно бесполезного добра.

Но самое забавное, что компания, которая предлагает услуги по аудиту безопасности сайтов, не в состоянии защитить свой сайт. В единственном скрипте, который был у них на сайте на тот момент, они умудрились допустить SQL инъекцию. Уязвим был параметер confirm, который использовался для подтверждения e-mail адреса.

Попытка сообщить им об уязвимости не увенчалась успехом, опять игнор. Зато, немного попозже, они прислали замечательное предложение: всего лишь за 3000руб они готовы прислать мне отчёт об уязвимостях. Но мне показалось, что нажатие "Tools -> Reporter -> Generate Report" не стоит таких денег.

Но зато у них красивый дизайн и девушки, и скорее всего куча клиентов, которые ничего не понимают в безопасности, но любят платить деньги и смотреть на многостраничные отчёты ни о чём.

Не так давно, коллега скинул ссылку на их предложение бесплатного аудита сайта. Меня это очень заинтересовало, и я отправил свой блог на проверку.

Свято веря в то, что у меня в нём нет уязвимостей, я ждал результатов, и часов через 15 их получил.

Результат тестирования сайта: darkbyte.ru

Всего уязвимостей найдено: 17

критических: 0

опасных: 1

средней опасности: 8

низкой степени опасности: 8

Почему то, я ожидал, что мне расскажут что-то более подробное о найденных уязвимостях и\или степени их опасности, а в идеале предоставят отчёт. Но вместо этого я увидел "Ваша скидка - 20% как участнику акции "Бесплатный аудит сайта на уязвимости"". То есть бесплатно, всего за 80% стоимости, мне расскажут о том, какие уязвимости у меня нашли и устранили.

Решил, что тут, наверное, какая-то ошибка, я ведь заказывал бесплатный аудит сайта. Написал на почту, а в ответ тишина. Через двое суток нашёл вконтактике какую то их сотрудницу, спросил у неё, читают ли они почту вообще. В ответ она спросила мой номер телефона. Номер я дал, но попросил на него не звонить. Сотрудница сказала, что звонить никто не будет, просто им нужен мой номер. Через минуту раздался звонок.

Минут 30 мы мило беседовали с девушкой на разные темы, но суть всего диалога сводилась к следующему: я хотел узнать, насколько серьёзные уязвимости им удалось найти, перед тем как платить деньги за какие-то циферки, которые мне ни о чём не говорили, а им не хотелось ничего мне говорить, ибо иначе у них не остаётся ни козырей, ни денег. В итоге мы договорились на том, что мне покажут пару узявимостей, уровня ниже опасного.

Но, видимо, о нашем договоре знала только та девушка, ибо в скором времени мне таки ответили на почту, сообщив, что исправление всех уязвимостей будет мне стоить 15000руб. На вопрос о нашем договоре, мне сказали, что ничего не знают и подобная услуга не входит в "Бесплатный аудит сайта на уязвимости". И затребовали 100% предоплату и доступ по FTP к сайта.

Мне показалось это странным. Я рассчитывал, что бесплатный аудит сайта они предоставляют, потому что о них никто не знает, они новый игрок на этом рынке, им нужно получить отзывы, прокачать скилы, да и вообще. Но они так не считают. Для них нормально требовать 100% предоплату, имея всего лишь начальный аттестата webmoney, который был получен всего несколько месяцев назад.

Но история на этом не заканчивается. Мне ведь было интересно, что за уязвимости они нашли у меня, и я спросил у них, каким ПО они производили сканирование моего сайта. Наивно было ожидать ответа, поэтому пришлось идти другим путём. Сделал сайт заглушку, включил для него подробное логгирование и отправил им на аудит.

Не прошло много времени, как я получил результаты. Сначала на сайт зашёл человек, глянул контакты, видимо проверяя, что указанное мной мыло для результатов сканирования совпадает с указанным на сайте. А затем они запустили Acunetix Web Vulnerability Scanner. И наконец-то мне стало понятно, что означают их категории уязвимостей:

критических - High

опасных - Medium

средней опасности - Low

низкой степени опасности - Information

Но что за уязвимость уровня Medium им удалось найти, я так и не понял. Но в Low можно записать наличие таких "опасных" директорий, как например inc logs upload wp-admin. А уж в Information куча "уязвимостей", типа Possible server path disclosure (Unix) - в статье про настройку ПО под никсы, аналогично с Possible internal IP address disclosure и куча всего другого, совершенно бесполезного добра.

Но самое забавное, что компания, которая предлагает услуги по аудиту безопасности сайтов, не в состоянии защитить свой сайт. В единственном скрипте, который был у них на сайте на тот момент, они умудрились допустить SQL инъекцию. Уязвим был параметер confirm, который использовался для подтверждения e-mail адреса.

Warning: mysql_num_rows() expects parameter 1 to be resource, boolean given in C:\Users\ISPmgrUsers\S-1-5-21-31131593-3068916301-4109439844-1006\scan.digitalsecuritylab.ru\index.php on line 10

Попытка сообщить им об уязвимости не увенчалась успехом, опять игнор. Зато, немного попозже, они прислали замечательное предложение: всего лишь за 3000руб они готовы прислать мне отчёт об уязвимостях. Но мне показалось, что нажатие "Tools -> Reporter -> Generate Report" не стоит таких денег.

Но зато у них красивый дизайн и девушки, и скорее всего куча клиентов, которые ничего не понимают в безопасности, но любят платить деньги и смотреть на многостраничные отчёты ни о чём.